Gamaredon implementează spyware-ul Android „BoneSpy” și „PlainGnome” în fostele state sovietice

Actorului de amenințare sponsorizat de stat și legat de Rusia, depistat sub numele de Gamaredon, i-au fost atribuite două noi instrumente spyware Android denumite BoneSpy și PlainGnome, marcând prima dată când adversarul a fost descoperit folosind familii de malware exclusiv pentru dispozitive mobile în campaniile sale de atac.

„BoneSpy și PlainGnome vizează fostele state sovietice și se concentrează asupra victimelor vorbitoare de limbă rusă”, a declarat Lookout într-o analiză. „Atât BoneSpy, cât și PlainGnome colectează date precum mesaje SMS, jurnale de apeluri, sunetul apelurilor telefonice, fotografii de pe camerele dispozitivelor, localizarea dispozitivelor și liste de contacte.”

Gamaredon, denumit și Aqua Blizzard, Armageddon, BlueAlpha, Hive0051, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa, UAC-0010, UNC530 și Winterflounder, este un grup de hackeri afiliat Serviciului Federal de Securitate (FSB) din Rusia.

Săptămâna trecută, grupul Insikt al Recorded Future a dezvăluit utilizarea de către actorul de amenințare a tunelurilor Cloudflare ca tactică de ascundere a infrastructurii sale care găzduiește încărcături utile malițioase precum GammaDrop.

Se crede că BoneSpy a fost operațional cel puțin din 2021. Pe de altă parte, PlainGnome a apărut abia la începutul acestui an. Țintele campaniei includ, posibil, Uzbekistanul, Kazahstanul, Tadjikistanul și Kârgâzstanul, pe baza prezentărilor VirusTotal ale artefactelor. Nu există nicio dovadă în acest stadiu că malware-ul a fost utilizat pentru a viza Ucraina, care a fost singurul obiectiv al grupului.

În septembrie 2024, ESET a dezvăluit, de asemenea, că Gamaredon a încercat fără succes să se infiltreze în ținte din mai multe țări NATO, și anume Bulgaria, Letonia, Lituania și Polonia, în aprilie 2022 și februarie 2023.

Lookout a teoretizat că țintirea Uzbekistanului, Kazahstanului, Tadjikistanului și Kârgâzstanului „poate fi legată de înrăutățirea relațiilor dintre aceste țări și Rusia de la declanșarea invaziei din Ucraina”.

Atribuirea noului malware lui Gamaredon provine din dependența de furnizori de DNS dinamice și din suprapunerile adreselor IP care indică domenii de comandă și control (C2) utilizate atât în campaniile mobile, cât și în cele desktop.

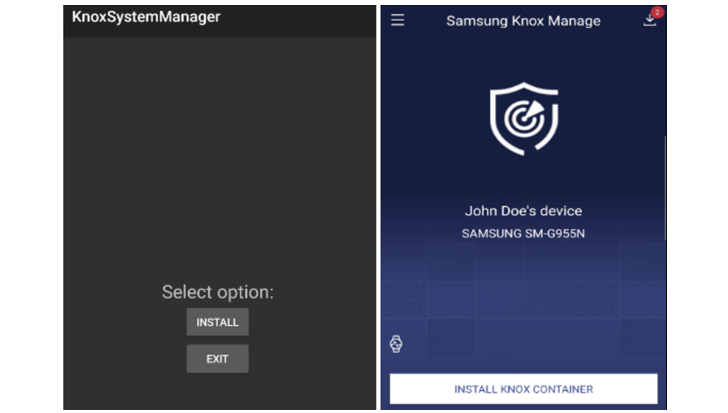

BoneSpy și PlainGnome prezintă o diferență crucială: primul, derivat din spyware-ul open-source Droid-Watcher, este o aplicație autonomă, în timp ce al doilea acționează ca un dropper pentru o sarcină utilă de supraveghere încorporată în acesta. PlainGnome este, de asemenea, un malware personalizat, dar care solicită victimei să îi acorde permisiunea de a instala alte aplicații prin REQUEST_INSTALL_PACKAGES.

Ambele instrumente de supraveghere implementează o gamă largă de funcții pentru a urmări locația, a aduna informații despre dispozitivul infectat și a colecta mesaje SMS, jurnale de apeluri, liste de contacte, istoricul browserului, înregistrări audio, sunet ambiental, notificări, fotografii, capturi de ecran și detalii despre furnizorul de servicii celulare. De asemenea, acestea încearcă să obțină acces root.

Mecanismul exact prin care sunt distribuite aplicațiile cu malware rămâne neclar, dar se bănuiește că implică inginerie socială direcționată, mascate ca aplicații de monitorizare a încărcării bateriei, aplicații de galerie foto, o aplicație Samsung Knox falsă și o aplicație Telegram complet funcțională, dar troianizată.

„Deși PlainGnome, care a apărut pentru prima dată în acest an, are multe suprapuneri în funcționalitate cu BoneSpy, nu pare să fi fost dezvoltat din aceeași bază de cod”, a declarat Lookout.

Sursa: thehackernews.com

Tradus și adaptat cu www.DeepL.com/Translator (free version)